WordPress is al meer dan een decennium een van de toonaangevende contentmanagementsystemen (CMS). Veel van de grootste blogs van het internet, evenals een tal van kleine, individuele sites, draaien op WordPress voor het publiceren van tekst-, beeld- en video-inhoud.

Een WordPress-website heeft zowel een front-end als een back-end interface. De front-end geeft een output dat externe bezoekers zullen zien wanneer ze de webpagina laden. De back-end is toegankelijk voor sitebeheerders en medewerkers die verantwoordelijk zijn voor het opstellen, ontwerpen en publiceren van inhoud.

Net als elk ander internet gebaseerd systeem is WordPress een doelwit van hackpogingen en andere vormen van cybercriminaliteit. Dat is logisch, aangezien nu meer dan 32% van het internet op WordPress draait. In dit artikel zullen we bij WP Provider enkele van de meest voorkomende WordPress-aanvallen op de software bespreken en vervolgens een aantal suggesties aandragen voor de beveiliging.

Methoden voor algemene WordPress-aanvallen

Laten we eerst kijken naar de veel voorkomende aanvallen waar WordPress-eigenaren tegenaan kunnen lopen.

1. SQL Injection

Het WordPress CMS platform is afhankelijk van een databaselaag die metadata-informatie en andere administratieve informatie opslaat. Een typische SQL-gebaseerde WordPress-database bevat bijvoorbeeld gebruikersinformatie, inhoudsinformatie en siteconfiguratiegegevens.

Wanneer een hacker een SQL-injectie-aanval uitvoert, gebruiken ze een verzoekparameter, hetzij via een invoerveld of een URL, om een aangepaste databaseopdracht uit te voeren. Een “SELECT” -vraag stelt de hacker in staat om extra informatie uit de database te bekijken, terwijl een “UPDATE” -vraag hen in staat stelt om daadwerkelijk gegevens te wijzigen.

In 2011 werd een netwerkbeveiligingsbedrijf genaamd Barracuda Networks het slachtoffer van een SQL-injectie-aanval. De hackers voerden een reeks opdrachten uit op de hele Barracuda-website en vonden uiteindelijk een kwetsbare pagina die kon worden gebruikt als een portal voor de primaire database van het bedrijf.

2. Cross-site Scripting

Een cross-site scripting-aanval, ook bekend als XSS, is vergelijkbaar met SQL-injectie en accepteert dat deze zich richt op de JavaScript-elementen op een webpagina in plaats van op de database achter de toepassing. Een succesvolle aanval kan ertoe leiden dat de privé-informatie van een externe bezoeker in gevaar wordt gebracht.

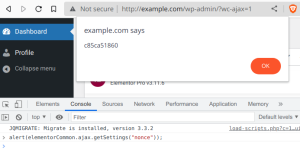

Met een XSS-aanval voegt de hacker JavaScript-code toe aan een website via een opmerkingenveld of andere tekstinvoer en vervolgens wordt dat schadelijke script uitgevoerd wanneer andere gebruikers de pagina bezoeken. Het frauduleuze JavaScript leidt gebruikers meestal naar een frauduleuze website die zal proberen hun wachtwoord of andere identificerende gegevens te stelen.

Zelfs populaire websites zoals eBay kunnen het doelwit zijn van XSS-aanvallen. In het verleden hebben hackers met succes schadelijke code aan productpagina’s toegevoegd en klanten ervan overtuigd zich aan te melden bij een vervalste webpagina.

3. Command Injectie

Platforms zoals WordPress werken op drie primaire lagen: de webserver, de toepassingenserver en de databaseserver. Maar elk van deze servers draait op hardware met een specifiek besturingssysteem, zoals Microsoft Windows of open-source Linux, en dat is een afzonderlijk potentieel kwetsbaar gebied.

Met een opdrachtinjectie-aanval zal een hacker schadelijke informatie invoeren in een tekstveld of URL, vergelijkbaar met een SQL-injectie. Het verschil is dat de code een opdracht bevat die alleen door besturingssystemen wordt herkend, zoals de opdracht ‘ls’. Als dit wordt uitgevoerd, wordt een lijst met alle bestanden en mappen op de hostserver weergegeven.

Bepaalde internetcamera’s blijken bijzonder kwetsbaar te zijn voor aanvallen door opdrachtinjecties. Hun firmware kan de systeemconfiguratie ten onrechte blootstellen aan externe gebruikers wanneer een frauduleus commando wordt uitgegeven.

4. File Inclusion

Veelgebruikte codetalen voor het web, zoals PHP en Java, stellen programmeurs in staat om vanuit hun code naar externe bestanden en scripts te verwijzen. De opdracht “include” is de generieke naam voor dit type activiteit.

In bepaalde situaties kan een hacker de URL van een website manipuleren om de “include” -sectie van de code in gevaar te brengen en toegang te krijgen tot andere delen van de applicatieserver. Bepaalde plug-ins voor het WordPress-platform bleken kwetsbaar te zijn voor aanvallen op bestandsinclusie. Wanneer dergelijke hacks plaatsvinden, kan de infiltrant toegang krijgen tot alle gegevens op de primaire toepassingsserver.

Tips voor protectie

Nu je weet waar je op moet letten, zijn hier een paar eenvoudige manieren om je WordPress-beveiliging te verbeteren. Vanzelfsprekend zijn er veel meer manieren om uw site te beveiligen dan hieronder worden vermeld, maar dit zijn relatief eenvoudige methoden om mee te beginnen die een indrukwekkend rendement opleveren voor hackers die worden gedwarsboomd.

1. Neem een goede hostingpartij

Het WordPress-platform kan worden uitgevoerd vanaf een lokale server of worden beheerd via een cloudhostingomgeving. Voor het doel van het onderhouden van een beveiligd systeem heeft de gehoste optie de voorkeur. De beste WordPress hosts op de markt bieden SSL-codering en andere vormen van beveiligingsbescherming.

Bij het configureren van een gehoste WordPress-omgeving is het van cruciaal belang om een interne firewall in te schakelen die verbindingen tussen uw toepassingenserver en andere netwerklagen beveiligt. Een firewall controleert de geldigheid van alle verzoeken tussen lagen om ervoor te zorgen dat alleen legitieme verzoeken mogen worden verwerkt.

2. Houd thema’s en plug-ins bijgewerkt

De WordPress-community is gevuld met externe ontwikkelaars die voortdurend bezig zijn met nieuwe thema’s en plug-ins om gebruik te maken van de kracht van het CMS-platform. Deze add-ons kunnen gratis of betaald zijn. Plug-ins en thema’s moeten altijd rechtstreeks van de WordPress.org-website worden gedownload.

Externe plug-ins en thema’s kunnen riskant zijn, omdat ze code bevatten die op uw toepassingsserver wordt uitgevoerd. Vertrouw alleen op add-ons die afkomstig zijn van een betrouwbare bron en ontwikkelaar. Bovendien moet u regelmatig plug-ins en thema’s bijwerken, omdat ontwikkelaars beveiligingsverbeteringen zullen vrijgeven.

Binnen de WordPress-beheerdersconsole bevindt het tabblad “Updates” zich helemaal bovenaan de menulijst “Dashboard”.

3. Installeer een virusscanner en VPN

Als u WordPress in een lokale omgeving gebruikt of volledige servertoegang hebt via uw hostingprovider, moet u er zeker van zijn dat er een robuuste virusscanner actief is op uw besturingssysteem. Gratis tools om uw WordPress-site te scannen, zoals Virus Total, zullen alle bronnen controleren op kwetsbaarheden.

Wanneer u verbinding maakt met uw WordPress-omgeving vanaf een externe locatie, moet u altijd een VPN-client (Virtual Private Network) gebruiken, die ervoor zorgt dat alle gegevenscommunicatie tussen uw lokale computer en de server volledig is gecodeerd.

4. Lockdown tegen Brute Force aanvallen

Een van de populairste en meest voorkomende WordPress-aanvallen neemt de vorm aan van zogenaamde brute force-aanvallen. Dit is niets meer dan een automatisch programma dat door een hacker wordt losgelaten bij de ‘voordeur’. Hij zit daar en probeert duizenden verschillende wachtwoordcombinaties en struikelt vaak de juiste om het de moeite waard te maken.

Het goede nieuws is dat er een gemakkelijke manier is om brute kracht af te schrikken. Het slechte nieuws is dat te veel site-eigenaren de fix niet toepassen. Bekijk de All-in-One WP-beveiliging en firewall. Het is gratis en stelt u in staat om een harde limiet in te stellen voor inlogpogingen. Na drie pogingen vergrendelt de plug-in bijvoorbeeld de site door dat IP-adres gedurende een vooraf ingestelde tijdsduur tegen verdere aanmeldingen. U ontvangt ook een e-mailmelding dat de vergrendelingsfunctie is geactiveerd.

5. Two-Factor Authentication

Deze handige methode om uw site te beveiligen, is afhankelijk van het feit dat een hacker waarschijnlijk niet tegelijkertijd twee apparaten van u kan overnemen. Bijvoorbeeld een computer EN een mobiele telefoon. Two-Factor Authentication (2FA) maakt inloggen in uw website in een proces in twee stappen. Zoals gebruikelijk log je op de normale manier in, maar dan wordt je gevraagd om een extra code in te voeren die naar je telefoon wordt gestuurd.

Slim, toch? Deze extra stap verhoogt de beveiliging van uw site exponentieel door de login in verschillende stappen te scheiden. Bekijk deze lijst met gratis plug-ins die u zullen helpen bij het instellen van 2FA. De hackers die dachten dat ze probeerden te knoeien met uw site, zijn waarschijnlijk al van mening veranderd.

Conclusie

Hoewel er niet zoiets bestaat als een 100% beveiligde website, zijn er genoeg stappen die u kunt nemen om uw website te beschermen. Met behulp van een goede firewall kan het enorm belangrijk zijn om uw thema’s en plug-ins up-to-date te houden en periodiek een virusscan uit te voeren.

Het kan helpen om websitebeveiliging te beschouwen als een eeuwig iteratief proces. Er mag nooit een moment komen waarop je een stap achteruit doet en denkt dat het “compleet” is, omdat het spel tussen hackers en website-verdedigers nooit zal stoppen, waarbij zelfs officieel gesanctioneerde online spelers in de online surveillance-business stappen. Alleen door jezelf op de hoogte te houden van de nieuwste bedreigingen en hen af te weren, kun je cybersecurity en online privacy handhaven.

Het is jammer dat de wereld zo moet zijn, maar accepteer het en ga verder. Als je het nog nooit eerder hebt gedaan, zou het nu een goed moment zijn om een paar gerespecteerde cybersecurity nieuwssites te vinden. Abonneer u op hun nieuwsbrief of betaal op zijn minst regelmatige bezoeken. Ga aan de slag door met Google (of de zoekmachine van uw keuze) naar ‘cybersecurity news’ te zoeken.

Heeft u een vraag, of zijn er meer tips om toe te voegen? Laat een reactie achter en laat het ons weten.