WordPress es uno de los principales sistemas de gestión de contenidos (CMS) desde hace más de una década. Muchos de los blogs más grandes de Internet, así como multitud de pequeños sitios individuales, funcionan con WordPress para publicar contenidos de texto, imágenes y vídeo.

Un sitio web WordPress tiene una interfaz front-end y otra back-end. El front-end proporciona una salida que los visitantes externos verán cuando carguen la página web. El back-end es accesible a los administradores del sitio y al personal responsable de redactar, diseñar y publicar contenidos.

Como cualquier otro sistema basado en Internet, WordPress es objetivo de intentos de pirateo y otras formas de ciberdelincuencia. Esto tiene sentido, ya que más del 32% de Internet funciona ahora con WordPress. En este artículo, en WP Provider hablaremos de algunos de los ataques más comunes contra el software de WordPress y, a continuación, ofreceremos algunas sugerencias de seguridad.

Métodos para ataques comunes a WordPress

En primer lugar, veamos los ataques más comunes que pueden sufrir los propietarios de WordPress.

1. Inyección SQL

La plataforma CMS WordPress depende de una capa de base de datos que almacena información de metadatos y otra información administrativa. Por ejemplo, una base de datos típica de WordPress basada en SQL contiene información de usuario, información de contenido y datos de configuración del sitio.

Cuando un hacker realiza un ataque de inyección SQL, utiliza un parámetro de solicitud, ya sea a través de un campo de entrada o de una URL, para ejecutar un comando personalizado de la base de datos. Una consulta «SELECT» permite al hacker ver información adicional de la base de datos, mientras que una consulta «UPDATE» le permite modificar realmente los datos.

En 2011, una empresa de seguridad de redes llamada Barracuda Networks fue víctima de un ataque de inyección SQL. Los hackers ejecutaron una serie de comandos en todo el sitio web de Barracuda y acabaron encontrando una página vulnerable que podía utilizarse como portal a la base de datos principal de la empresa.

2. Secuencias de comandos en sitios cruzados

Un ataque de cross-site scripting, también conocido como XSS, es similar a la inyección SQL y acepta que se dirige a los elementos JavaScript de una página web en lugar de a la base de datos que hay detrás de la aplicación. Un ataque exitoso puede comprometer la información privada de un visitante remoto.

Con un ataque XSS, el pirata informático añade código JavaScript a un sitio web a través de un campo de comentarios u otra entrada de texto y, a continuación, ese script malicioso se ejecuta cuando otros usuarios visitan la página. El JavaScript fraudulento suele dirigir a los usuarios a un sitio web fraudulento que intentará robar su contraseña u otros datos identificativos.

Incluso sitios web populares como eBay pueden ser objeto de ataques XSS. En el pasado, los hackers han añadido con éxito código malicioso a páginas de productos y han convencido a los clientes para que inicien sesión en una página web falsa.

3. Inyección de comandos

Las plataformas como WordPress funcionan en tres capas principales: el servidor web, el servidor de aplicaciones y el servidor de bases de datos. Pero cada uno de estos servidores se ejecuta en hardware con un sistema operativo específico, como Microsoft Windows o Linux de código abierto, y eso es un área potencialmente vulnerable independiente.

Con un ataque de inyección de comandos, un hacker insertará información maliciosa en un campo de texto o URL, de forma similar a la inyección SQL. La diferencia es que el código contiene un comando reconocido sólo por los sistemas operativos, como el comando «ls». Cuando se ejecute, mostrará una lista de todos los archivos y carpetas del servidor anfitrión.

Algunas cámaras de Internet parecen ser especialmente vulnerables a los ataques de inyección de comandos. Su firmware puede exponer falsamente la configuración del sistema a usuarios remotos cuando se emite un comando fraudulento.

4. Inclusión de archivos

Los lenguajes de código habituales para la web, como PHP y Java, permiten a los programadores hacer referencia a archivos y scripts externos desde dentro de su código. El comando «include» es el nombre genérico de este tipo de actividad.

En determinadas situaciones, un hacker podría manipular la URL de un sitio web para comprometer la sección include del código y obtener acceso a otras partes del servidor de aplicaciones. Se ha descubierto que ciertos plug-ins para la plataforma WordPress son vulnerables a ataques de inclusión de archivos. Cuando se producen estos ataques, el infiltrado puede obtener acceso a todos los datos del servidor de aplicaciones principal.

Consejos para la protección

Ahora que ya sabes qué debes tener en cuenta, aquí tienes algunas formas sencillas de mejorar la seguridad de tu WordPress. Obviamente, hay muchas más formas de asegurar tu sitio que las que se enumeran a continuación, pero estos son métodos relativamente sencillos para empezar que darán unos beneficios impresionantes a los hackers frustrados.

1. Consigue un buen anfitrión

La plataforma WordPress puede ejecutarse desde un servidor local o gestionarse a través de un entorno de alojamiento en la nube. Para mantener un sistema seguro, es preferible la opción alojada. Los mejores alojamientos de WordPress del mercado ofrecen encriptación SSL y otras formas de protección de la seguridad.

Al configurar un entorno WordPress alojado, es crucial habilitar un cortafuegos interno que asegure las conexiones entre tu servidor de aplicaciones y otras capas de la red. Un cortafuegos comprueba la validez de todas las peticiones entre capas para garantizar que sólo se permite procesar las peticiones legítimas.

2. Mantén actualizados los temas y plug-ins

La comunidad de WordPress está llena de desarrolladores externos que trabajan constantemente en nuevos temas y complementos para aprovechar la potencia de la plataforma CMS. Estos complementos pueden ser gratuitos o de pago. Los plug-ins y los temas siempre deben descargarse directamente del sitio web WordPress.org.

Los complementos y temas externos pueden ser arriesgados porque contienen código que se ejecuta en tu servidor de aplicaciones. Confía sólo en complementos que procedan de una fuente y un desarrollador de confianza. Además, actualiza los complementos y temas con regularidad, ya que los desarrolladores publicarán mejoras de seguridad.

En la consola del administrador de WordPress, la pestaña «Actualizaciones» se encuentra en la parte superior de la lista del menú «Panel de control».

3. Instala un antivirus y una VPN

Si utilizas WordPress en un entorno local o tienes acceso total al servidor a través de tu proveedor de alojamiento, debes asegurarte de que en tu sistema operativo está activo un antivirus robusto. Las herramientas gratuitas para escanear tu sitio WordPress, como Virus Total, comprobarán todas las fuentes en busca de vulnerabilidades.

Cuando te conectes a tu entorno WordPress desde una ubicación remota, debes utilizar siempre un cliente de red privada virtual (VPN), que garantice que toda la comunicación de datos entre tu ordenador local y el servidor esté totalmente encriptada.

4. Bloqueo contra ataques de Fuerza Bruta

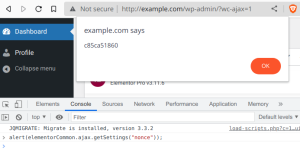

Uno de los ataques más populares y comunes a WordPress adopta la forma de los llamados ataques de fuerza bruta. Esto no es más que un programa automatizado desencadenado por un hacker en la «puerta principal». Se sienta allí y prueba miles de combinaciones diferentes de contraseñas y, a menudo, tropieza con las correctas para que valga la pena.

La buena noticia es que existe una forma sencilla de impedir la fuerza bruta. La mala noticia es que demasiados propietarios de sitios web no aplican la solución. Echa un vistazo a All-in-One WP security and firewall. Es gratuito y te permite establecer un límite duro para los intentos de inicio de sesión. Por ejemplo, después de tres intentos, el plug-in bloquea el sitio por esa dirección IP durante un tiempo preestablecido contra nuevos inicios de sesión. También recibirás una notificación por correo electrónico de que se ha activado la función de bloqueo.

5. Autenticación de dos factores

Este cómodo método de proteger tu sitio web depende del hecho de que es poco probable que un pirata informático pueda apoderarse de dos de tus dispositivos al mismo tiempo. Por ejemplo, un ordenador Y un teléfono móvil. La autenticación de dos factores (2FA) convierte el inicio de sesión en tu sitio web en un proceso de dos pasos. Como de costumbre, te conectas de la forma normal, pero luego se te pide que introduzcas un código adicional que se envía a tu teléfono.

Inteligente, ¿verdad? Este paso adicional aumenta exponencialmente la seguridad de tu sitio al separar el inicio de sesión en varios pasos. Consulta esta lista de plug-ins gratuitos que te ayudarán a configurar la 2FA. Los piratas informáticos que pensaban manipular tu sitio probablemente ya hayan cambiado de opinión.

Conclusión

Aunque no existe un sitio web 100% seguro, puedes tomar muchas medidas para protegerlo. Utilizar un buen cortafuegos, mantener actualizados tus temas y plug-ins y realizar periódicamente un análisis de virus puede ser de gran importancia.

Puede ser útil pensar en la seguridad de los sitios web como un eterno proceso iterativo. Nunca debe llegar un momento en el que des un paso atrás y pienses que está «completa», porque el juego entre los piratas informáticos y los defensores de los sitios web nunca se detendrá, e incluso los actores en línea oficialmente autorizados entrarán en el negocio de la vigilancia en línea. Sólo manteniéndote al día de las últimas amenazas y defendiéndote de ellas podrás mantener la ciberseguridad y la privacidad en línea.

Es lamentable que el mundo tenga que ser así, pero acéptalo y sigue adelante. Si no lo has hecho nunca, ahora sería un buen momento para encontrar algunos sitios respetados de noticias sobre ciberseguridad. Suscríbete a su boletín o, al menos, visítalos con regularidad. Empieza por buscar en Google (o en el motor de búsqueda que prefieras) «noticias sobre ciberseguridad».

¿Tienes alguna pregunta o más consejos que añadir? Deja un comentario y dínoslo.