El proveedor de antivirus Dr. Web ha descubierto malware dirigido a sitios de WordPress que se ejecutan en Linux. El malware consta de dos variantes y puede realizar ataques utilizando complementos obsoletos. La primera variante, Linux.BackDoor.WordPressExploit.1, apunta a versiones de 32 y 64 bits del sistema operativo de código abierto. Linux.BackDoor.WordPressExploit.1 es una puerta trasera controlada remotamente por partes malintencionadas. A sus órdenes, puede realizar las siguientes acciones:

- Atacar una página web específica (sitio web);

- Cambiar al modo de espera;

- Se apaga solo;

- Pausa para registrar sus acciones.

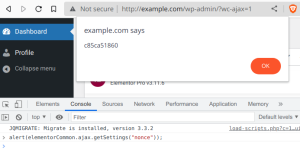

«Si los sitios utilizan versiones obsoletas de dichos complementos a los que les faltan correcciones críticas, las páginas web objetivo reciben JavaScripts maliciosos», dijo el proveedor de seguridad ruso Doctor Web en un informe publicado la semana pasada. «Como resultado, cuando los usuarios hacen clic en parte de una página atacada, son redirigidos a otros sitios». Los ataques enumeran vulnerabilidades conocidas en 19 complementos y temas diferentes instalados en un sitio de WordPress. También es capaz de inyectar código JavaScript recuperado de un servidor remoto para redirigir a los visitantes del sitio al sitio web de un atacante arbitrario. Doctor Web afirma haber descubierto una segunda versión de la puerta trasera, que utiliza un nuevo dominio de comando y control (C2), así como una lista de fallos actualizada que incluye 11 complementos adicionales, con lo que el total asciende a 30. La nueva lista de complementos y temas se encuentra a continuación. Tenga en cuenta: no se enumeran versiones. Por lo tanto, asegúrese siempre de utilizar la última versión de los complementos y temas.

- Soporte de chat en vivo de WP

- Publicaciones relacionadas con Yuzo

- Editor de estilo CSS visual de lápiz amarillo

- WP SMTP fácil

- Cumplimiento del WP GDPR

- Periódico (CVE-2016-10972)

- Núcleo de Thim

- Insertador inteligente de códigos de Google (descontinuado a partir del 28 de enero de 2022)

- Donaciones totales

- Publicar plantillas personalizadas Lite

- Administrador de reservas rápidas de WP

- Chat en vivo con Messenger Chat para clientes de Zotabox

- Diseñador de blogs

- Preguntas frecuentes sobre WordPress Ultimate (CVE-2019-17232 y CVE-2019-17233)

- Integración WP-Matomo (WP-Piwik)

- Códigos cortos ND

- Chat en vivo de WP

- Próximamente página y modo de mantenimiento

- Híbrido

- brizy

- Reproductor de vídeo FV Flowplayer

- WooCommerce

- Próximamente página y modo de mantenimiento

- un tono

- Campos simples

- Buen SEO

- Creador de encuestas, encuestas, formularios y cuestionarios de OpinionStage

- Rastreador de métricas sociales

- Recuperador de feeds RSS de WPeMatico y

- Reseñas ricas

Se dice que ambas variantes incluyen un método no implementado para aplicar fuerza bruta a las cuentas de administrador de WordPress, aunque no está claro si se trata de un vestigio de una versión anterior o de una característica que aún no ha visto la luz. «Si se implementa esta opción en las versiones más nuevas de la puerta trasera, los ciberdelincuentes incluso podrán atacar con éxito algunos de los sitios web que utilizan versiones actuales de complementos con vulnerabilidades parcheadas», dijo la compañía. Se recomienda a los usuarios de WordPress que continúen con el mantenimiento adecuado, las actualizaciones principales, incluidos los complementos de terceros y, por supuesto, los temas. También se recomienda utilizar nombres de usuario y contraseñas únicos y seguros para proteger las cuentas. La revelación se produce apenas unas semanas después de que Fortinet FortiGuard Labs anunciara otra botnet llamada GoTrim, que está diseñada para atacar con fuerza bruta sitios web autohospedados que ejecutan el sistema de gestión de contenidos (CMS) de WordPress y tomar el control de los sistemas de destino. Hace dos meses, Sucuri descubrió que más de 15.000 sitios de WordPress habían sido afectados como parte de una campaña maliciosa para redirigir a los visitantes a portales falsos de preguntas y respuestas. El número de contagios activos asciende actualmente a 9.314. Fuentes: Lea el artículo en inglés de Doctor Web aquíLea más sobre Linux.BackDoor.WordPressExploit.1Lea más sobre Linux.BackDoor.WordPressExploit.2 aquí